GDPR: Le migliori misure tecniche e organizzative

Quali sono le migliori tecniche per perdere distruggere o consegnare ai criminali i dati personali tuoi e dei tuoi clienti? Le misure tecniche e organizzative, queste sconosciute.

Ovviamente sto scherzando, però ci sono degli errori così clamorosi, così evidenti, che sembra incredibile che ancora oggi non si possano evitare con le giuste misure tecniche e organizzative.

Ecco perché faccio questo video, per metterti in guardia verso quello che davvero devi evitare:

Primo elemento di rischio: password deboli.

Il più classico degli errori e utilizzare password deboli e condivise fra più utenti. Questo è uno dei maggiori motivi di perdita di dati, furto di dati, furto di identità e truffe.

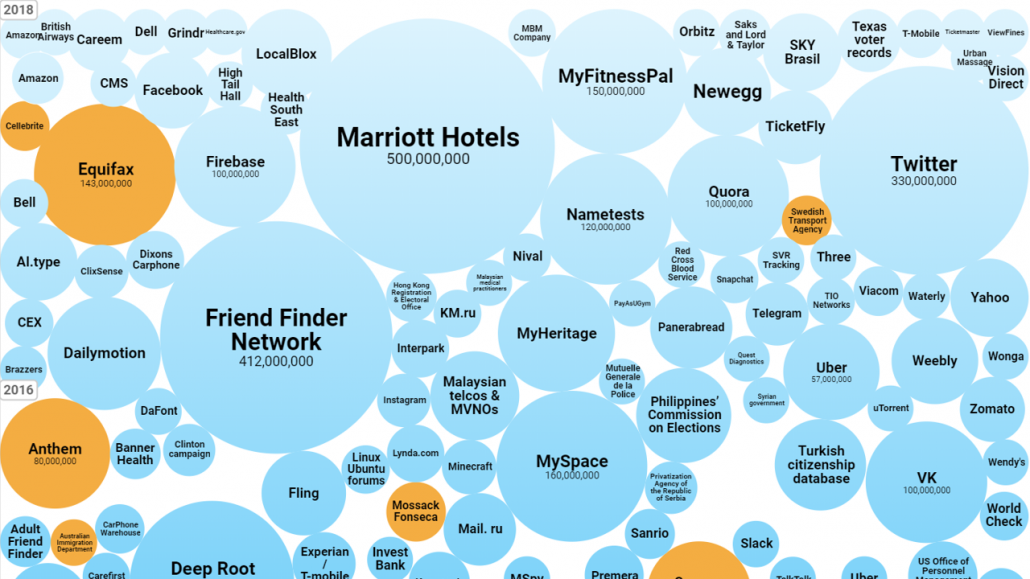

Per darti un’idea di come parte dei tuoi dati personali siano già in mano a organizzazioni criminali o a persone malintenzionate che vogliono usare i tuoi dati per ricavarne un beneficio, tipicamente economico, ti invito a andare a vedere sul sito vigilante.pw Quali sono i servizi che già usi abitualmente che sono stati violati in maniera massiccia da cybercriminali.

E se la maggior parte dei servizi che usiamo abitualmente (i quali hanno nostri dati personali come email , nome cognome, password, ecc) sono stati violati significa che anche i nostri dati sono stati copiati e sono ora in possesso degli cybercriminali.

Quindi prima cosa è sicuramente mettere in sicurezza il processo di gestione delle password della tua organizzazione. Ovviamente questo deve essere fatto anche in funzione del rischio e dell’esposizione sul web (vedi anche il mio precedente articolo “Come mettersi in regola in 3 fasi”), ma ormai dovrebbe essere di dominio comune che le password debbano essere:

- SOLIDE, cioè che contengano delle regole di composizione non facilmente decifrabili,

- strettamente personali

- modificate periodicamente.

Secondo: Protezione da malware

Il secondo punto, grande classico del rischio informatico, è l’attacco da parte dei cosiddetti malware. Se non sai di cosa sto parlando sicuramente però hai sentito parlare di virus e di altri strumenti che servono per entrare nel tuo computer con lo scopo di recarti un danno, rubare i tuoi dati, oppure bloccarlo per chiederti un riscatto (ransomware).

Oppure anche soltanto per spiare le tue i tuoi comportamenti, le tue comunicazioni (spyware), e questo può portare ad un danno ancora maggiore perché le organizzazioni criminali come ti racconto più tardi.

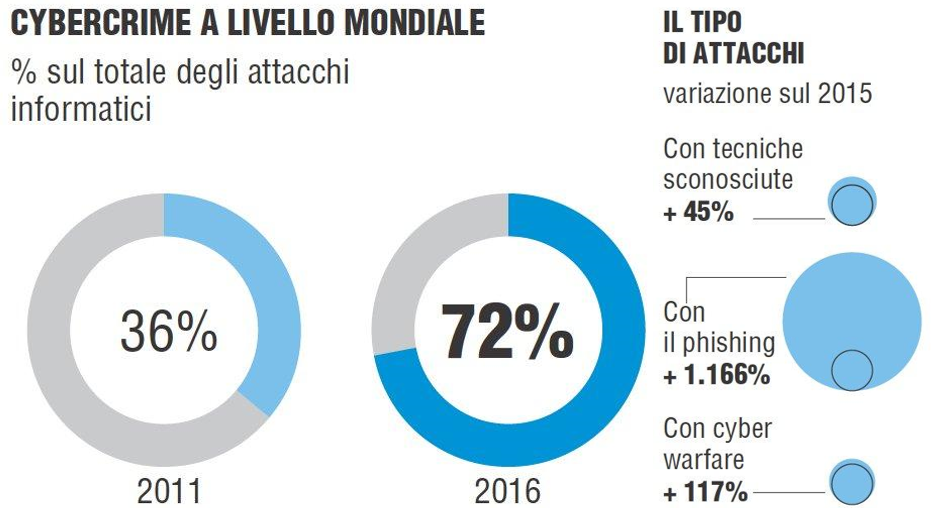

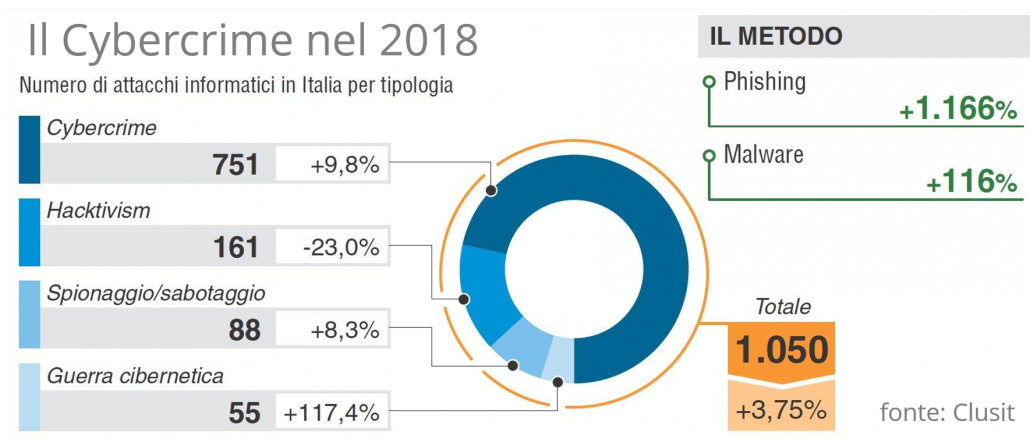

Per darti un’idea della pericolosità e della diffusione di questo fenomeno, gli attacchi ransomware, quelli che appunto chiedono un riscatto per sbloccare i tuoi dati, sono raddoppiati negli ultimi due anni.

Terzo: attacco cybercriminale

Avrai sicuramente sentito parlare del fishing cioè tecniche di chiedere dei dati personali o dei pagamenti alle persone che cliccano su determinate email costruite ad arte per ingannare gli utenti.

Lo scopo è far credere che la comunicazione proviene da organizzazioni affidabili, mentre in realtà sono organizzazioni criminali che operano sotto mentita spoglia.

il Social Engineering

Però forse non hai ancora sentito parlare di social Engineering, termine con il quale si racchiudono tutte le tecniche che sfruttano le vulnerabilità umane, partendo da dati disponibili pubblicamente.

Le informazioni preliminari sulle persone sono tratte dai social (linkedIN è una piattaforma eccellente per ricostruire nomi e ruoli all’interno delle organizzazioni) e sulla base di queste informazioni vengono organizzate vere e proprie truffe per estorcere denaro.

Un esempio di applicazione del Social Engineering è quella del dirottamento del conto corrente, chiamata anche BEC, business email compromise.

Questo è tipicamente il risultato di una lunga attività di spionaggio, tramite degli spyware, sottoinsieme dei malware di cui ti parlavo prima, operato da persone che spiano le comunicazioni email della tua organizzazione.

Tipicamente si insinuano all’interno della transazione tra un cliente è un fornitore. Al momento opportuno dirottano il pagamento del cliente Su un conto corrente non del fornitore ma dell’ organizzazione criminale.

Il 91% di questi attacchi avviene tramite email, quindi vi rendete conto che l’anello debole di questa catena, risiede nel fattore umano. È ovviamente la persona che distrattamente o per incompetenza casca nel tranello e involontariamente crea il danno.

Questi attacchi nei prossimi anni cresceranno ulteriormente perché al momento sono estremamente efficaci. E saranno sempre più precisi.

Le misure tecniche e organizzative

Quindi cosa fare per proteggersi da queste attacchi?

Il Regolamento Europeo 679/2016 GDPR, vi aiuta a mettere a punto le giuste protezioni suddividendo gli interventi da apportare fra misure tecniche e misure organizzative.

Le misure tecniche

Le misure tecniche Sono principalmente:

- Password solide

- far accedere i dati solo determinate persone e non tutte indiscriminatamente (permission)

- aggiornare continuativamente le definizioni di virus e malware in genere

- proteggere i sistemi con sistemi firewall, software o Hardware

- avere sistemi di backup

- valutare periodicamente le vulnerabilità tecniche (vulnerability assessment), cioè procedure per valutare le possibili modalità in cui i tuoi sistemi possono essere “bucati”.

Le misure organizzative

Fra le misure organizzative abbiamo:

- prima di tutto la formazione e come naturale conseguenza di questo anche delle

- procedure scritte che prevengano comportamenti sbagliati o inconsapevolmente dannosi. E poi anche tecniche come la

- business continuity cioè la pianificazione dei comportamenti da mettere in atto a seguito di un incidente o di un evento dannoso.

La cosa che mi preme sottolineare è che il punto fragile dell’organizzazione, l’anello debole della catena è sempre la persona, l’essere umano, un po’ per distrazione, un po’ per incompetenza.

Quindi per prevenire questo tipo di errori è fondamentale elevare la soglia di attenzione e consapevolezza delle persone in modo tale che incompetenza e distrazioni vengano ridotte in maniera drastica.

Non mettere in atto le giuste misure tecniche e organizzative non è solo una violazione del codice privacy e del regolamento europeo GDPR 679/2016 (leggi il mio precedente articolo “GDPR: le sanzioni e gli altri 3 grandi rischi”)

Non è forse la cosa più semplice ma è sicuramente la cosa più efficace da fare. Investite in formazione. Periodica. Capillare. Insistete sempre su questo tasto. Formazione. Costa poco e vi evita tanti danni! 🙂

In un precedente articolo (vedi “Privacy e GDPR, che P… !) avevo sottolineato gli aspetti positivi di un obbligo di legge fondamentalmente noioso, ma il GDPR è davvero una opportunità per proteggere i dati personali e aziendali.

Proteggere i dati personali e aziendali

Se vuoi conoscere nel dettaglio le misure tecniche e organizzative da adottare, avete a disposizione tantissime risorse gratuite su internet, davvero, se te ne intendi un po’, hai a disposizione un mare di risorse.

Se invece stai cercando un metodo passo-passo per fare da solo senza costose consulenze, con video tutorial, webinar con domande e risposte, formazione per te e per le persone che lavorano con te, vai a vedere il nostro metodo S.I.C.U.R. su www.gdprfacile.com.

Ovviamente ci sono tutte le misure tecniche e organizzative di cui parlo sopra e anche di più: il nostro programma gdpr facile ha proprio nella formazione uno dei suoi punti di forza. Infatti all’interno del programma ci sono tanti video tutorial che possono essere distribuiti a tutte le persone che fanno parte dell’organizzazione.

In modo tale da costituire un capitale cognitivo della tua organizzazione, un vero e proprio asset che rimane di tua proprietà negli anni.

Clicca su www.gdprfacile.com e lascia i tuoi dati per conoscere i prossimi incontri di formazione gratuita on line (webinar) e avere del materiale per iniziare a mettere in regola la tua organizzazione.

Alla prossima